باحثو كاسبرسكي يكشفون عن حملة من التهديدات المتقدمة تستهدف المنظمات العاملة في منطقة النزاع الروسية الأوكرانية

الأربعاء 22 مارس 2023

كاسبرسكي

اكتشف باحثو كاسبرسكي في أكتوبر 2022 وجود حملة مستمرة من التهديدات المتقدمة المستمرة (APT)، تستهدف المنظمات في المنطقة المتأثرة بالصراع المستمر بين روسيا وأوكرانيا.

وبدأت حملة التجسس التي يطلق عليها اسم CommonMagic، منذ سبتمبر 2021، وتستخدم برنامجاً خبيثا لم يعرف سابقاً لجمع البيانات من أهداف محددة، تشمل منظمات الإدارة والزراعة والنقل الموجودة في مناطق دونيتسك ولوهانسك وشبه جزيرة القرم.

ويستخدم المهاجمون في هذه الحملة باباً خلفياً يعتمد على محرك الأتمتة ولغة التشفير PowerShell، يحمل اسم PowerMagic، إضافة إلى إطار عمل خبيث جديد يسمى CommonMagic قادر على سرقة الملفات من الناقل التسلسلي العام (USB)، ومن ثم يتم جمع البيانات وإرسالها إلى المهاجم. ويتمثل الجانب الأسوأ من ذلك في أن إمكانات هذا البرنامج لا تقتصر على هاتين الوظيفتين، بل إن بنية الأطر المعيارية التي يستخدمها تسمح بإدخال برمجيات خبيثة إضافية من خلال وحدات جديدة.

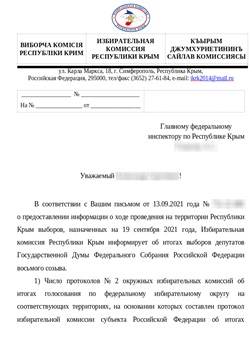

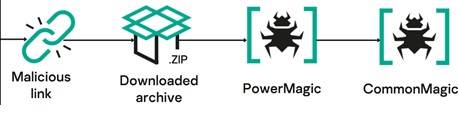

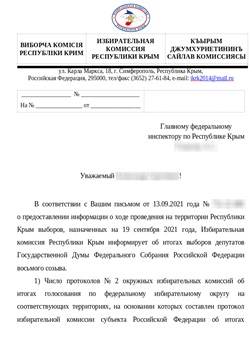

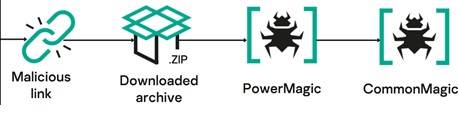

وقد بدأت الهجمات باستخدام ما يسمى "التصيد بالرمح" أو طرق أخرى مشابهة، كما هو مبيّن في الخطوات التالية في سلسلة العدوى. وتم توجيه الأهداف إلى عنوان صفحة الموقع الإلكتروني (URL) التي تقوم بتحويلها إلى أرشيف مضغوط (ZIP) يستضيفه جهاز خادم خبيث. واحتوى الأرشيف على ملف خطير قام بنشر الباب الخلفي لبرمجية PowerMagic مع وثيقة خادعة تهدف إلى تضليل الضحايا، لإيهامهم أن المحتوى معتمد. وتمكنت كاسبرسكي من اكتشاف عدد من أرشيفات الخادعة مع عناوين تشير إلى مختلف المراسيم الصادرة عن المنظمات ذات الصلة في تلك المناطق.

وحال قيام الضحية بتنزيل الأرشيف، والنقر على رابط الملف فيه، تنتقل برمجية الباب الخلفيPowerMagic إلى جهازه. وعند اكتمال هذه الخطوة، يبدأ الباب الخلفي بتلقي الأوامر من ملف مخزن في خدمة تخزين سحابية عامة، وينفذ أوامر المرسلة من الخادم، ليتم تحميل نتائج التنفيذ مرة أخرى وإرسالها إلى السحابة. ويقوم PowerMagic أيضاً بتثبيت نفسه في النظام، ليتم تفعيله باستمرار عند بدء تشغيل الجهاز المصاب.وتمكن PowerMagic أيضاً من إصابة جميع الأهداف التي رصدتها كاسبرسكي بإطار عمل معياري أطلقنا عليه اسم CommonMagic، ما يشير إلى احتمال نشر CommonMagic بواسطة PowerMagic ، رغم عدم وضوح كيفية حدوث الإصابة من البيانات المتاحة.

ويتكون هذه البرمجية من وحدات متعددة، وتكون كل وحدة بمثابة إطار مستقل، كما أنها تعمل كملف قابل للتنفيذ يتم إطلاقه في عملية منفصلة، وترتبط بها وحدات قادرة على التواصل فيما بينها. وتستطيع سرقة الملفات من أجهزة USB، بالإضافة إلى التقاط صور للشاشة كل ثلاث ثوانٍ، وإرسالها إلى المهاجم.

وحتى وقت إعداد هذا التقرير، لم يتم العثور على روابط مباشرة بين الكود والبيانات المستخدمة في هذه الحملة، أو أي روابط معروفة سابقاً. وبما أن الحملة لا تزال نشطة مع استمرار التحقيق، يتوقع أن تكشف الأبحاث المستقبلية عن المزيد من المعلومات التي يمكن الاعتماد عليها في تحديد عوامل التهديد المعينة من هذه الحملة. وبالرجوع إلى علم الضحايا والإغراءات التي يقدمها المهاجمون، يبدو أن لديهم اهتماماً محدداً يتعلق بالوضع الجيوسياسي السائد في منطقة الأزمة.

وقال ليونيد بيزفيرشينكو، الباحث المتخصص بالشأن الأمني في الفريق العالمي للبحث والتحليل (GReAT) التابع لشركة كاسبرسكي: "تؤثر الأحداث الجيوسياسية على مشهد التهديدات الإلكترونية، كما تؤدي إلى ظهور تهديدات جديدة. لقد راقبنا أنشطة مرتبطة بالصراع بين روسيا وأوكرانيا منذ فترة طويلة، ويعتبر هذا التهديد أحد أحدث اكتشافاتنا. ومع أن البرمجيات الخبيثةوالأساليب المستخدمة في حملة CommonMagic ليست معقدة بشكل خاص، يعد استخدام التخزين السحابي كبنية أساسية للقيادة والتحكم أمرًا جديرًا بالملاحظة، وهذا ما يدفعنا إلى مواصلة تحقيقنا، ونأمل أن نتمكن من التوصل إلى المزيد من النتائج حول هذه المسألة".

يمكن الاطلاع على التقرير الكامل حول حملة CommonMagic من خلال Securelist.

وحتى تتمكن من تجنب الوقوع ضحية لهجوم مستهدف من قبل جهة تهديد معروفة أو غير معروفة، يوصي باحثو كاسبرسكي باتباع الإجراءات التالية:

• تزويد فريق مركز عمليات الأمنية في الشركة بإمكانية الوصول إلى أحدث المعلومات المتعلقة بالتهديدات. وتعتبر البوابة الخاصة بمعلومات التهديدات من كاسبرسكي Kaspersky Threat Intelligence Portal نقطة شاملة لمعلومات التهديدات، ومتاحة للشركات، لأنها توفر لها بيانات الهجمات الإلكترونية والمعلومات التي جمعتها كاسبرسكي طوال 20 عاماً.

• العمل على تطوير مهارات فريق الأمن السيبراني في الشركة، وإكسابهم المهارات اللازمة للتعامل مع أحدث التهديدات المستهدفة من خلال البرامج التدريبية التي توفرها كاسبرسكي عبر الإنترنت بعد تطويرها من قبل خبراء الفريق العالمي للبحث والتحليل (GReAT) التابع لشركة كاسبرسكي.

• لاكتشاف مستوى الأمان في نقاط النهاية، وإجراء التحقيقات ومعالجة الحوادث في الوقت المناسب، ينصح بتنفيذ حلول الكشف عن نقطة النهاية والاستجابة لها Kaspersky Endpoint Detection and Response

• إضافة إلى اعتماد الحماية لنقطة النهاية الأساسية، يجب تطبيق حل أمان على مستوى الشركة للكشف عن التهديدات المتقدمة التي قد تصل إلى الشبكة في مرحلة مبكرة، مثل منصة كاسبرسكي لمواجهة الهجمات المستهدفةKaspersky Anti Targeted Attack Platform

• بما أن العديد من الهجمات المستهدفة تبدأ بالتصيد الاحتيالي أو غيرها من تقنيات الهندسة الاجتماعية الأخرى، ينصح بإجراء تدريب على الوعي الأمني وعلم المهارات العملية لفريق العمل في الشركة، ومن ذلك على سبيل المثال، منصة كاسبرسكي للوعي الأمني الآليKaspersky Automated Security Awareness Platform

ويستخدم المهاجمون في هذه الحملة باباً خلفياً يعتمد على محرك الأتمتة ولغة التشفير PowerShell، يحمل اسم PowerMagic، إضافة إلى إطار عمل خبيث جديد يسمى CommonMagic قادر على سرقة الملفات من الناقل التسلسلي العام (USB)، ومن ثم يتم جمع البيانات وإرسالها إلى المهاجم. ويتمثل الجانب الأسوأ من ذلك في أن إمكانات هذا البرنامج لا تقتصر على هاتين الوظيفتين، بل إن بنية الأطر المعيارية التي يستخدمها تسمح بإدخال برمجيات خبيثة إضافية من خلال وحدات جديدة.

وقد بدأت الهجمات باستخدام ما يسمى "التصيد بالرمح" أو طرق أخرى مشابهة، كما هو مبيّن في الخطوات التالية في سلسلة العدوى. وتم توجيه الأهداف إلى عنوان صفحة الموقع الإلكتروني (URL) التي تقوم بتحويلها إلى أرشيف مضغوط (ZIP) يستضيفه جهاز خادم خبيث. واحتوى الأرشيف على ملف خطير قام بنشر الباب الخلفي لبرمجية PowerMagic مع وثيقة خادعة تهدف إلى تضليل الضحايا، لإيهامهم أن المحتوى معتمد. وتمكنت كاسبرسكي من اكتشاف عدد من أرشيفات الخادعة مع عناوين تشير إلى مختلف المراسيم الصادرة عن المنظمات ذات الصلة في تلك المناطق.

مستند خبيث بشكل ملف Word (الموضوع: نتائج انتخابات مجلس الدوما في جمهورية القرم)

وحال قيام الضحية بتنزيل الأرشيف، والنقر على رابط الملف فيه، تنتقل برمجية الباب الخلفيPowerMagic إلى جهازه. وعند اكتمال هذه الخطوة، يبدأ الباب الخلفي بتلقي الأوامر من ملف مخزن في خدمة تخزين سحابية عامة، وينفذ أوامر المرسلة من الخادم، ليتم تحميل نتائج التنفيذ مرة أخرى وإرسالها إلى السحابة. ويقوم PowerMagic أيضاً بتثبيت نفسه في النظام، ليتم تفعيله باستمرار عند بدء تشغيل الجهاز المصاب.وتمكن PowerMagic أيضاً من إصابة جميع الأهداف التي رصدتها كاسبرسكي بإطار عمل معياري أطلقنا عليه اسم CommonMagic، ما يشير إلى احتمال نشر CommonMagic بواسطة PowerMagic ، رغم عدم وضوح كيفية حدوث الإصابة من البيانات المتاحة.

ويتكون هذه البرمجية من وحدات متعددة، وتكون كل وحدة بمثابة إطار مستقل، كما أنها تعمل كملف قابل للتنفيذ يتم إطلاقه في عملية منفصلة، وترتبط بها وحدات قادرة على التواصل فيما بينها. وتستطيع سرقة الملفات من أجهزة USB، بالإضافة إلى التقاط صور للشاشة كل ثلاث ثوانٍ، وإرسالها إلى المهاجم.

سلسلة العدوى من إطار CommonMagic

وحتى وقت إعداد هذا التقرير، لم يتم العثور على روابط مباشرة بين الكود والبيانات المستخدمة في هذه الحملة، أو أي روابط معروفة سابقاً. وبما أن الحملة لا تزال نشطة مع استمرار التحقيق، يتوقع أن تكشف الأبحاث المستقبلية عن المزيد من المعلومات التي يمكن الاعتماد عليها في تحديد عوامل التهديد المعينة من هذه الحملة. وبالرجوع إلى علم الضحايا والإغراءات التي يقدمها المهاجمون، يبدو أن لديهم اهتماماً محدداً يتعلق بالوضع الجيوسياسي السائد في منطقة الأزمة.

وقال ليونيد بيزفيرشينكو، الباحث المتخصص بالشأن الأمني في الفريق العالمي للبحث والتحليل (GReAT) التابع لشركة كاسبرسكي: "تؤثر الأحداث الجيوسياسية على مشهد التهديدات الإلكترونية، كما تؤدي إلى ظهور تهديدات جديدة. لقد راقبنا أنشطة مرتبطة بالصراع بين روسيا وأوكرانيا منذ فترة طويلة، ويعتبر هذا التهديد أحد أحدث اكتشافاتنا. ومع أن البرمجيات الخبيثةوالأساليب المستخدمة في حملة CommonMagic ليست معقدة بشكل خاص، يعد استخدام التخزين السحابي كبنية أساسية للقيادة والتحكم أمرًا جديرًا بالملاحظة، وهذا ما يدفعنا إلى مواصلة تحقيقنا، ونأمل أن نتمكن من التوصل إلى المزيد من النتائج حول هذه المسألة".

يمكن الاطلاع على التقرير الكامل حول حملة CommonMagic من خلال Securelist.

وحتى تتمكن من تجنب الوقوع ضحية لهجوم مستهدف من قبل جهة تهديد معروفة أو غير معروفة، يوصي باحثو كاسبرسكي باتباع الإجراءات التالية:

• تزويد فريق مركز عمليات الأمنية في الشركة بإمكانية الوصول إلى أحدث المعلومات المتعلقة بالتهديدات. وتعتبر البوابة الخاصة بمعلومات التهديدات من كاسبرسكي Kaspersky Threat Intelligence Portal نقطة شاملة لمعلومات التهديدات، ومتاحة للشركات، لأنها توفر لها بيانات الهجمات الإلكترونية والمعلومات التي جمعتها كاسبرسكي طوال 20 عاماً.

• العمل على تطوير مهارات فريق الأمن السيبراني في الشركة، وإكسابهم المهارات اللازمة للتعامل مع أحدث التهديدات المستهدفة من خلال البرامج التدريبية التي توفرها كاسبرسكي عبر الإنترنت بعد تطويرها من قبل خبراء الفريق العالمي للبحث والتحليل (GReAT) التابع لشركة كاسبرسكي.

• لاكتشاف مستوى الأمان في نقاط النهاية، وإجراء التحقيقات ومعالجة الحوادث في الوقت المناسب، ينصح بتنفيذ حلول الكشف عن نقطة النهاية والاستجابة لها Kaspersky Endpoint Detection and Response

• إضافة إلى اعتماد الحماية لنقطة النهاية الأساسية، يجب تطبيق حل أمان على مستوى الشركة للكشف عن التهديدات المتقدمة التي قد تصل إلى الشبكة في مرحلة مبكرة، مثل منصة كاسبرسكي لمواجهة الهجمات المستهدفةKaspersky Anti Targeted Attack Platform

• بما أن العديد من الهجمات المستهدفة تبدأ بالتصيد الاحتيالي أو غيرها من تقنيات الهندسة الاجتماعية الأخرى، ينصح بإجراء تدريب على الوعي الأمني وعلم المهارات العملية لفريق العمل في الشركة، ومن ذلك على سبيل المثال، منصة كاسبرسكي للوعي الأمني الآليKaspersky Automated Security Awareness Platform